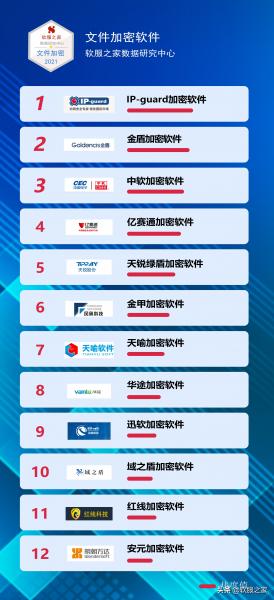

免费文件夹加密软件(电脑文件夹加密软件免费版排行)

-

导读:文件加密软件指的是以某种特殊的算法改变原有的信息数据,使得未授权的用户即使获得了已加密的信号,但因不知解密的方法,仍然无法了解信息的内容的一种保护文件信息的软件。那么,常用文件加密软件有哪些?软服之家数据研究中心整理了常用文件加密软件专辑给你!软服之家:文件加密软件专辑2021 01、IP-guard文档加密系统 IP-guard文档加密系统,加密电子文档、丰富权限设置、安全网...

03月13日,2022 134次

导读:文件加密软件指的是以某种特殊的算法改变原有的信息数据,使得未授权的用户即使获得了已加密的信号,但因不知解密的方法,仍然无法了解信息的内容的一种保护文件信息的软件。那么,常用文件加密软件有哪些?软服之家数据研究中心整理了常用文件加密软件专辑给你!软服之家:文件加密软件专辑2021 01、IP-guard文档加密系统 IP-guard文档加密系统,加密电子文档、丰富权限设置、安全网...